摘要

- 在 DrayTek 产品中发现了 14 个关键漏洞

- 超过 704,000 台 DrayTek 路由器暴露在互联网上

- 这些漏洞影响了 24 个模型

- DrayTek 已经修补了固件漏洞,但是,需要采取缓解措施

- 建议:确保网络上的所有 DrayTek 设备均已安装补丁,并采用 “DrayTek 缓解策略” 其他缓解策略

路由器是网络安全的无名英雄。这些资产负责保持内部系统与外界的连接,但经常被忽视。

直到攻击者发现并利用他们的漏洞。毫无疑问,网络犯罪分子正在夜以继日地寻找路由器盔甲中的漏洞,将其用作窃取数据或削弱业务运营的切入点。实际上,我们在2024年的研究表明,路由器是所有资产中风险最高的设备类别

为什么这么多公司忽视这些漏洞?

Forescout Research — Vedere Labs的最新发现突显了问题的严重性,DrayTek产品中新发现了14个路由器漏洞,其中包括一个严重程度等级最高的漏洞。如果不加以解决,攻击者可以完全控制这些路由器,这为勒索软件或拒绝服务攻击打开了大门。结果?财务损失、声誉受损和客户不信任。

DrayTek的漏洞历史已出现在新闻中。除了我们的调查结果外,联邦调查局最近还宣布,它已经关闭了一个使用DrayTek产品利用三个CVE的僵尸网络。几周前,CISA在KEV中增加了两份与我们的发现分开的DrayTek CVE。

以下是对漏洞影响的详细介绍,并提供有关如何降低风险的指导。

DrayTek 是一家受欢迎的路由器公司

台湾网络设备制造商DrayTek专门从事住宅和商业领域。它的路由器具有高级功能,包括VPN、防火墙和带宽管理。由于其在医疗保健、零售、制造业和政府等行业的广泛使用,DrayTek资产已成为网络犯罪分子的主要目标。

国家漏洞数据库(NVD)报告称,在过去几年中,DrayTek路由器的关键漏洞有所增加。其中许多问题使得

远程代码执行 (RCE),允许攻击者远程控制设备。这种趋势吸引了犯罪黑客和国家支持的行为者的注意,进一步增加了风险。

Vedere Labs 的主要研究结果

- 严重程度最高的 CVSS 分数为 10;另一个严重程度为 9.1

- 广泛曝光:超过704,000台DrayTek路由器暴露在互联网上

- 38%的人仍然容易受到两年前发现的类似问题的影响

- 这些易受攻击的路由器中有75%被企业使用

- 报废设备面临风险:

- 这些漏洞影响了 24 个模型

- 其中 11 个是生命周期终止 (EoL)

- 63% 的暴露设备是:

- 终止销售 (EoS) 或 EoL

- 它们很难修补和保护

潜在的攻击场景

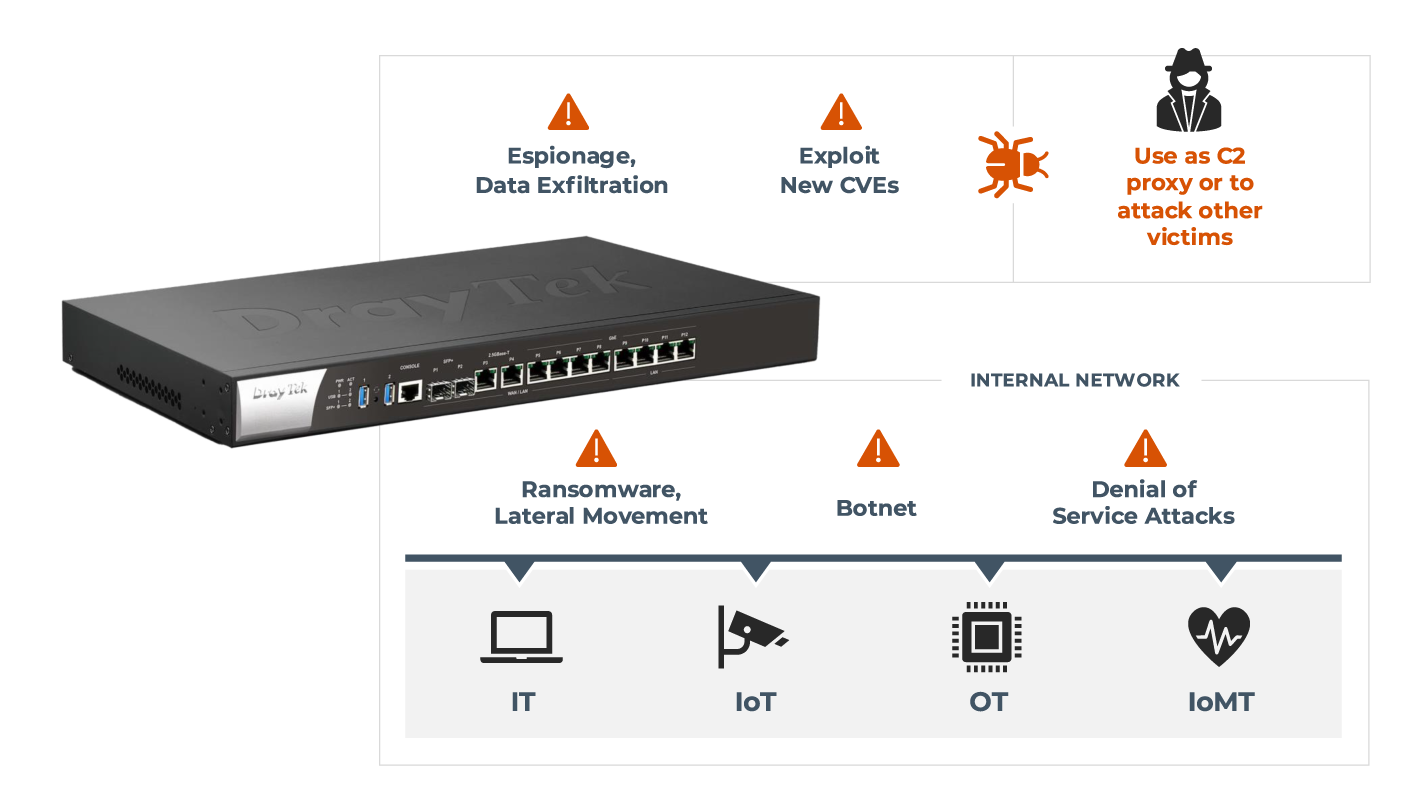

DrayTek 产品为网络犯罪分子开辟了许多攻击机会,尤其是那些拥有 “Web UI” 暴露在互联网上的人。潜在的路由器攻击场景包括:

- 间谍活动和数据泄露:

- 攻击者可以部署在重启和更新后幸存下来的 rootkit,从而允许他们拦截和分析网络流量,从而导致敏感数据(例如凭据或其他机密信息)被盗。

- 横向移动:

- 进入网络后,攻击者可以横向移动入侵其他设备,从而导致勒索软件攻击、拒绝服务 (DoS),甚至创建用于分布式攻击的僵尸网络。

- 使用路由器作为 C2 服务器:

- 像Vigor3910这样的高性能DrayTek型号具有可以重新利用的高级硬件,可以用作命令和控制(C2)服务器的一部分,攻击者可以在其中对其他受害者发起进一步的攻击。

作为负责任的披露程序的一部分,DrayTek已经修补了Vedere Labs的所有固件漏洞。但是,在网络上使用这些产品的组织需要采取缓解措施。

DrayTek 缓解策略

防范这些漏洞的最佳方法是确保所有受影响的设备都使用 DrayTek 提供的最新固件更新进行补丁。除了修补外,Forescout还建议采取以下缓解策略:

- 禁用远程访问:

- 如果不需要远程访问,请将其完全禁用。

- 要进行必要的远程访问,请实施访问控制列表 (ACL) 和双因素身份验证 (2FA)。

- 监控异常事件:

- 启用 syslog 日志记录以跟踪异常活动

- 定期检查远程访问配置文件或管理设置是否有任何未经授权的更改。

- 对您的网络进行分段:

- 确保您的网络已正确分段,这样,如果攻击者入侵路由器,他们就无法访问整个网络。

- 更换 EoL 设备:

- 对于无法打补丁的设备,可以考虑更换。

- 较旧的设备可能会继续暴露软件更新难以或不可能修复的漏洞。

- 更新密码:

- 请务必更改默认凭据,并对网络中的每台设备使用强而独特的密码。

Vedere Labs — 使组织能够领先攻击者一步

在 DrayTek 产品中发现这些漏洞凸显了管理网络基础设施和维持组织安全态势的重要性。随着超过70万台设备暴露在网上,攻击者越来越多地将路由器作为攻击目标,组织必须立即采取措施保护自己。

通过应用可用的固件补丁并采用建议的缓解策略,您可以降低这些漏洞带来的风险,并确保您的网络保持安全。

如需了解更多技术细节和概念验证攻击,请阅读完整的研究报告。